Inhalt

Am Beispiel eines im Link11-Netzwerk registrierten Web-DDoS-Angriffs wird deutlich, wie hoch die Belastung einer angegriffenen Website sein kann. Bei dem Angriff handelte es sich um eine Attacke auf der Anwendungsschicht, bei der eine hohe Anzahl von Paketen pro Sekunde übertragen wurde. Der Cyberangriff erreichte nicht nur eine Paketrate von 45 Millionen Paketen pro Sekunde, sondern zeichnete sich auch durch eine ungewöhnliche Kombination aus hoher Paketrate und stark erhöhtem Paketvolumen aus.

Die Angriffsstrategie verfolgte zwei Ziele: Zum einen sollte die Bandbreite gesättigt werden, zum anderen wurde versucht, eine große Anzahl von Verbindungen aufzubauen, um die CPU auszulasten. In dieser Hinsicht war sie einzigartig. Die Größe sowie die hohe Frequenz der Pakete pro Sekunde waren maßgeblich. In der Regel liegt der Fokus entweder auf dem einen oder dem anderen Aspekt, nicht auf beidem.

Besondere Merkmale des Angriffs

- Vielfältige Angriffstechniken: Die Angreifer setzten sowohl auf eine Sättigung der Bandbreite als auch auf eine Überlastung der Server-Ressourcen durch eine hohe Anzahl gleichzeitiger Verbindungen.

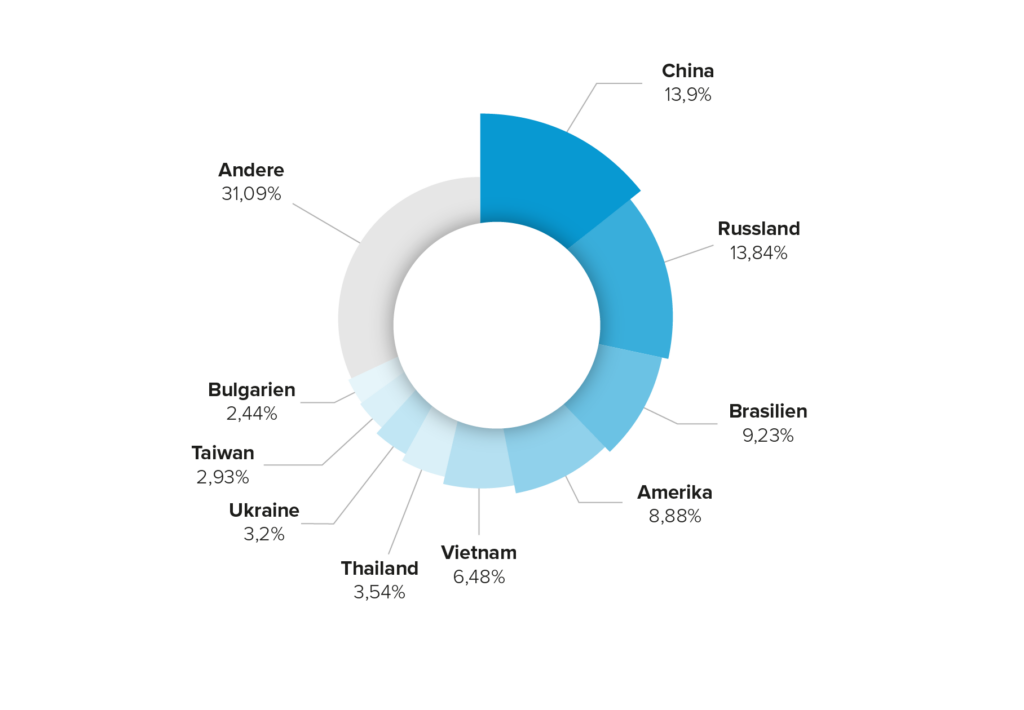

- Globale Herkunftsorte: Der Angriff stammte aus zahlreichen Ländern, darunter China, Russland und Vietnam, was die Identifizierung der Angreifer erschwerte.

- Ungewöhnliche Paketgröße: Im Gegensatz zu typischen DDoS-Angriffen, bei denen kleine Pakete in großer Zahl versendet werden, wiesen die Pakete mit durchschnittlich 1.400 Bytes einen größeren Umfang auf als üblich.

Angriffsvektoren und Techniken:

- TCP-Protocol: Die Angreifer nutzten das Transmission Control Protocol (TCP), ein verbindungsbasiertes Protokoll, um sicherzustellen, dass Daten vollständig und in der richtigen Reihenfolge ankommen. Die Angreifer zielten gezielt auf TCP-Port 443, den Standardport für HTTPS-Verkehr, um den Webserver zu überlasten. Durch die hohe Anzahl von Verbindungsanfragen versuchten sie, die Kapazität des Servers zu erschöpfen und ihn letztlich vom Internet zu trennen. Im Vergleich zu einem einfachen UDP-Flood ist diese Art von Angriff technisch anspruchsvoller und erfordert mehr Rechenleistung.

- Vielfältige Botnetze: Der Angriff wurde von mehr als 30.000 kompromittierten Geräten gesteuert, die als sehr weit verbreitetes, globales Botnetz fungierten. Es ist davon auszugehen, dass diese Vielzahl an kompromittierten Servern und Systemen eine hohe Angriffsrate pro Sekunde bei großer Datenmenge generiert.

- Paketfragmentierung: Die Angreifer fragmentierten große Pakete, um die Firewall-Inspektion zu umgehen und die Erkennung zu erschweren.

Erfahren Sie mehr über eine DSGVO-konforme, cloud-basierte und patentierte DDoS Protection, die hält, was sie verspricht.

Lehren aus dem Angriff

Die Fähigkeit, mit einem Angriff umzugehen, bleibt eine Herausforderung, unabhängig von der Größe des Netzwerks. Organisationen sollten über einen Notfallplan verfügen, um ihren Internet Service Provider (ISP), Hosting-Provider oder Cloud-Sicherheitsanbieter schnell zu involvieren und auf einen Angriff zu reagieren. Es ist wichtig, Tools und Monitore zu implementieren, um betroffene Ziele im Netzwerk zu identifizieren. So können zumindest Blackholing-Maßnahmen eingesetzt werden, um Kollateralschäden zu vermeiden.

Im Idealfall sollte jedoch eine geeignete Abwehrstrategie eingesetzt werden. Ein vollständiges Mapping der im Unternehmensnetzwerk laufenden Dienste sowie der Einsatz von Filtern und ACLs (Access Control Lists) können helfen, unerwünschten Datenverkehr zu blockieren.

KI-basierte Systeme können verdächtigen Datenverkehr frühzeitig erkennen und blockieren, bevor er Schaden anrichten kann. Zudem ermöglichen sie eine kontinuierliche Anpassung der Sicherheitsmaßnahmen an neue Bedrohungen.

Schnelle Erkennungsmechanismen und automatisierte Abwehrmaßnahmen sind daher unerlässlich, um solche massiven Angriffe abzuwehren. Die hohe Paketrate des geschilderten Angriffs unterstreicht die Bedeutung von Echtzeitsystemen.

Profitieren Sie von umfassender Sicherheit und Skalierbarkeit. Unsere Cloud-Security-Lösungen bieten Ihnen den Schutz, den Sie benötigen und wir verfügen und über ausreichende Kapazität und Rechenleistung, um DDoS-Attacken abzuwehren. Kontaktieren Sie uns jederzeit für eine individuelle Beratung!